Zawartość artykułu

Cel szyfrowania poczty e-mail

Nad powodami szyfrowania wiadomości nie będziemy się skupiać 🙂 Jest ich tyle ile szukających takiego rozwiązania. W każdym razie najlepiej sprawdzi się do tego szyfrowanie GPG (GnuPG) – czyli wolny zamiennik PGP (Pretty Good Privacy) a dokładniej kryptografia tzw. klucza prywatnego i publicznego.

Jest to łatwa w obsłudze technologia i w pełni darmowa. Dodatkowo – praktycznie każda dystrybucja Linux posiada ją wbudowaną i możesz swobodnie z niej korzystać.

Już wcześniej na naszym serwisie luźno poruszaliśmy ten temat, a dokładniej szybkie szyfrowanie pojedynczego pliku przez gpg: szybkie szyfrowanie i deszyfrowanie pliku, (jednak wtedy – bez użycia kluczy prywatnych i publicznych)

Ponadto programy pocztowe mają wbudowane funkcje szyfrowania poczty poprzez właśnie gpg.

Czytelnikom nieznającym tematu – wypada przedstawić trochę teorii.

Jeśli jest to dla Ciebie jasne – przejdź od razu do punktu 4) w naszym artykule.

O co chodzi z kluczami prywatnymi i publicznymi ??

Można powiedzieć, że klucze ze sobą ściśle powiązane i jeden bez drugiego są bezużyteczne.

Inaczej mówiąc – aby odszyfrować wiadomość – musisz mieć oba te klucze.

Ogólnie założenia:

- klucz publiczny (jak sama nazwa wskazuje) możesz upublicznić – np. na Twoim blogu, profilu społecznościowym, forum itp. Służy on do szyfrowania wiadomości przez osoby, które skopują ten klucz.

- klucz prywatny – jest znany tylko przez Ciebie i jest ściśle tajny. Tzn. nie możesz go nikomu podawać. Służy jedynie do odszyfrowania wiadomości która została zaszyfrowana Twoim kluczem publicznym.

Taką parę kluczy można porównać do 2 kluczy w depozycie bankowym:

- klucz publiczny – to klucz który posiada bankier. Można powiedzieć że nie masz nad nim kontroli. Pracownik banku może sobie „dorobić” jego kopię i może być wiele takich kluczy. Jednak samym kluczem publicznym – twojej skrytki nie da się otworzyć.

- natomiast klucz prywatny – to jest Twój klucz. Tylko Ty go masz. I tylko przy użyciu tych dwóch kluczy – możesz wyjąć zawartość depozytu. Czyli tutaj – odszyfrować wiadomość.

Jest to dość koślawe porównanie jednak oddaję istotę powiązania obu kluczy.

Więcej informacji na ten temat: https://pl.wikipedia.org/wiki/Kryptografia_klucza_publicznego

Jak wyglądają te klucze?

Klucze mają postać losowego ciągu znaków o określonej (przez Ciebie podczas ich generownia – o tym dalej) długości. Zaczynają i kończą się odp. znacznikiem.

Mogą być także klucze prywatne i publiczne w postaci plików binarnych. My jednak na potrzeby tego artykułu skupimy się na plikach tekstowych.

Dla przykładu – klucz prywatny (TAJNY! – nigdzie go nie podawaj i nie wysyłaj. Poniższy klucz jest bezużyteczny i prezentujemy go dla celów artykułu):

|

1 2 3 4 5 6 7 8 9 |

-----BEGIN PGP PRIVATE KEY BLOCK----- Version: GnuPG v1 sr001GXyPx/Afgm7aEu/ZVNJV/qyg8i9/3X+UMStILHeV53OJurYDnxO4BQCmQlm fQC9bCzKS4vnyh/WSZ6iEyX4k97a28J1Ws/xfIMBK615upqyZiyXopZLkP/P5s3W (...) diSnyyS5ohwxUwpmAwfmoXTaXSnv6v1j3ouxRyAE2xnt3VaFu59fIts0OnSWkPTw TFj38uyh+ACqTpGom1MOVq7BiULLiCCH7S2s0lOZNLaYfQ1O+8MDO1j3DGujFNoO -----END PGP PRIVATE KEY BLOCK----- |

Klucz publiczny:

|

1 2 3 4 5 6 7 8 9 10 11 12 |

-----BEGIN PGP PUBLIC KEY BLOCK----- Version: GnuPG v1 mQENBF58YEMBCADdh73fszUNsf+VIIy9CC4+Pkypqfgwd5YMwwJLsHxhTFlajpPc TtRrT97+bzXA+BQljx3sNcRotDGRGHQx/v3cpDymbVXsTuOdbxV184upEXBHlTVC Ge+QM090v4cTXXNjrJZUy4rkzBNEpwjVC3hX2uKrNJgWhxie6cRajZWSmINRfg93 (...) GP9WRces8w+Tfc7txNju+yR7gKNdrXl3HRnqZo2Nj7YuVNDVJZq2oWxoczV1H4nC SZYgfDf2yTiQ49rh2zSzX2ZC7WFvVLoF0+IhYW0GXUt2C3ZRutfdld1lzxstahq0 5AdFnzNh3jzqGPeYZ9C/lT4sOlonYJDD5F17orVZLZSN0A== =Eh56 -----END PGP PUBLIC KEY BLOCK----- |

Realny przykład takiego klucza znajduje sie na naszej stronie „Kontakt„:

Po skończonej lekturze możesz do nas wysłać zaszyfrowaną nim wiadomość 🙂

Ok przebrnęliśmy przez teorię.

Tworzenie klucza prywatnego i publicznego

Aby móc się posługiwać takim szyfrowaniem – musisz zatem posiadać oba te klucze. Ale pytanie jak je zdobyć lub wygenerować?

Na szczęście – nie musisz nić instalować. Większość systemów Linux posiada wbudowane narzędzia do generowania kluczy. Wystarczy do tego sama konsola.

Do generowania kluczy też może posłużyć świetny program Seahorse – o czym piszemy niżej.

Wywołaj komendę:

|

1 |

gpg --gen-key |

Podaj kolejno prawdziwe/testowe imię i e-mail

Ma to znaczenie przy uwiarygadnianiu Twojego klucza. Np. jeśli będziesz z kimś istotnym dla Ciebie korespondował/a to w ten sposób ta osoba będzie miała pewność co do autentyczności klucza. Po prostu te informacje się jej wyświetlą.

Podaj hasło zabezpieczające – ustal tutaj dowolne hasło. Tylko Ty musisz je znać i musisz je w przyszłości pamiętać. Najlepiej je zapisz w bezpiecznym miejscu.

Hasło będzie potrzebne np. do eksportu klucza prywatnego albo dekodowania wiadomości i bez niego klucze będą bezużyteczne

Gotowe, powinieneś/aś otrzymać komunikat typu:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

We need to generate a lot of random bytes. It is a good idea to perform some other action (type on the keyboard, move the mouse, utilize the disks) during the prime generation; this gives the random number generator a better chance to gain enough entropy. We need to generate a lot of random bytes. It is a good idea to perform some other action (type on the keyboard, move the mouse, utilize the disks) during the prime generation; this gives the random number generator a better chance to gain enough entropy. gpg: key 1869F788C362790F marked as ultimately trusted gpg: directory '/home/test/.gnupg/openpgp-revocs.d' created gpg: revocation certificate stored as '/home/test/.gnupg/openpgp-revocs.d/F0CF77C3B571160E6E358E8C1869F788C362790F.rev' public and secret key created and signed. pub rsa3072 2020-03-27 [SC] [expires: 2022-03-27] F0CF77C3B571160E6E358E8C1869F788C362790F uid linuxporady.pl admin <redakcja@linuxporady.pl> sub rsa3072 2020-03-27 [E] [expires: 2022-03-27] |

Oznacza to, że klucz prywatny i powiązany z nim klucz publiczny zostały wygenerowane i są dostępne na Twoim komputerze. A dokładniej na koncie Twojego użytkownika w Linux. Możesz teraz w pełni z nich korzystać.

Eksport klucza publicznego.

W jakim celu wykonujemy taki eksport? Powtórzmy to, aby było to jasne: jest to niezbędne aby przekazać taki klucz publiczny osobie, która ma dla nas zaszyfrować wiadomość naszym szyfrem. Możemy też śmiało upublicznić taki klucz (podobnie jak redakcja naszego bloga: https://linuxporady.pl/kontakt/ ) aby każdy zainteresowany mógł do nas wysłać poufną wiadomość, którą tylko my odczytamy.

Najpierw wylistuj sobie wszystkie Twoje klucze, będzie na nim właśnie utworzony klucz. Poznasz go po dacie i mailu:

|

1 |

gpg --list-keys |

przykładowy wynik:

|

1 2 3 4 5 6 |

/home/test/.gnupg/pubring.kbx -------------------------------- pub rsa3072 2020-03-27 [SC] [expires: 2022-03-27] F0CF77C3B571160E6E358E8C1869F788C362790F uid [ultimate] linuxporady.pl admin <redakcja@linuxporady.pl> sub rsa3072 2020-03-27 [E] [expires: 2022-03-27] |

Eksport tego klucza (publicznego):

|

1 |

gpg -a --export F0CF77C3B571160E6E358E8C1869F788C362790F |

Natomiast zapis do pliku:

|

1 |

gpg -a --export F0CF77C3B571160E6E358E8C1869F788C362790F > public-key.txt |

Przykładowy wygląd klucza publicznego:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 |

-----BEGIN PGP PUBLIC KEY BLOCK----- mQGNBF5+CEcBDAChKXSQvo5zgIeBs6G8Js8KhnCYuTOJZY/hI8lTPsBytAEjJM6d iJ/dXTWOWqyxmsLIQbAmvXUulp7bo0XZuuVJGislGAEiU0NSLZRcxVueTP/sZz7z NKdun/YQtdDpLLFbqXMT5BWZaSPmqyJ4Thd9Yq2KBYUoR44GEqQ2Hw398XOFYu3k eb/zNeBqX5mXJZSp4oNEuJ79gqvJ5t2OAO5vvcinp/v/W7zLNmTp68Jm76HPZziK B9XLDaFcV30YVTotSOu46NEB1YlEFG88uzbotVUUjEV6S8aGSyNbHElRb7m4V4uZ PZ62KQpfAIRCbU18h0EzFy6tHht+Ayg57ZVDdbWYt6s52V12+0tSgz/s0ZestTnu yH7af1UptL/QC9BhhGFVYdA0fjbu3/lC3BOXG3N52ybw/7hyTezkTzfi+5n7r5WC JHEaxtYADcUhsuV88+9o/7BkJ2PeyEa1NcNmZchRckh82gjbcIjwMlkTGpwHN8aJ Hj7ksDOJxrM9VLkAEQEAAbQubGludXhwb3JhZHkucGwgYWRtaW4gPHJlZGFrY2ph QGxpbnV4cG9yYWR5LnBsPokB1AQTAQoAPhYhBPDPd8O1cRYObjWOjBhp94jDYnkP BQJefghHAhsDBQkDwmcABQsJCAcCBhUKCQgLAgQWAgMBAh4BAheAAAoJEBhp94jD YnkPAZYL/2xCdsOHYhya2u/yEDIQlyp+uyEE0kJ6BokLe3sDAPzFrT7bpJlAwkyW ieSKT7Y2tb/mTN0tVAe/HhD1aNY1k47B/XV5lvH6eo3mq4seQPZjZc43drF+CQFj 6rnNsOSzAeRQdSTgF364BxCcgV+NqQtfhq3N4/gNooe51bisJTfLJolI8EgpvYCy kq/E/fo+l0wXrSjEFlaA7l/RgIlaqAJkj5TbFCGoS+cWHWr0PZ7mVxbAW0uls2V1 +eJPQF/KYtIYJsbxzo/7X8yW6q5PJ7PWVYVxmNCzwAj6HlYVnYWvyxw4tpKvlDSM Wu07G6f/1y2QwTQB3TMKHs6nl6j9TD+m8//xbUL3k32qCHbF4CqamRWeEFKOIwp1 zUd+Wf9ASubS6OatmJy3eUxsddPYhFz2sENMLljR7mTVDb78AvoErXVGz8kQQYDn CVNJfLhICmR9cjk56mRlYQwoS/CK6opj6n0icgPlb20Al0OR3BxwgANMrqWdiw3M LQpfT+IoiLkBjQRefghHAQwAtXhpHntWqz3LHE3oq4nF6bsRnJexLSofDcaKrh9t iPvv7B9882F8HPqYYSedr+tihWSL0mcyIRWC/62TAhoVtAkci7m6JW8V9izU2GhW PpjREpmdcFfzjSo8y6YmK9Gd5lnmWgvIbxj+sWrKozGBgqX7SNk13hXZIYxMMJvP NLukeL7MFPrHSeOgjEvljoALMV0lzPhxAqflmwH+3KOxxTw+5KDtvulaRyw3j90W fd4xtrNJ9qXdX4LL/Qd7dx4ycaJvTn0msKrL1h6UBv5Vwx8eHwtpySDkrFNzo0aP JpkBOAmqk+EbVj5wHjA3bc9Ixe0gBXVS27T+KzbuIieXPOiIR0sO5HWiqbVc3cuv aTCSpE7HivQlp4236DHYvQxE3E3AJ9dIteTcjUQX0Gd19wFZTo8nsfKUQRaQrkvA gTZ+6w3/9QA1CZWNBTXXOm65lFAiWQ0yicMR9/dGQAsf9FzaO+WuI4e3yK5ISkvs sLzEALMaOMLnEXGqjzkmpdhvABEBAAGJAbwEGAEKACYWIQTwz3fDtXEWDm41jowY afeIw2J5DwUCXn4IRwIbDAUJA8JnAAAKCRAYafeIw2J5D63dC/4kq63AbaqYn06J EVb0auzi8y0IZjKgDvP6g4PG9LsVe+lXLvy1Mg0TethFt/7BNy31T3vvu+Si93fi SVEzSGn/sSGNQ5B6hmLOkowBuU9EKCzCZ6xKwJ+BpGPaVT7+bjklL6XSGLyrcV9v v384zJsKERnZiZfvpNU4p7nYLmJ8d09WpdaPueXbWKZ2GtC3xGS4bdCJivgbdI8f zmQwlJf35qz+ujx2bCbrLTOz5vFbJhWR1qj10YEhSPDye/4qcOMQ/oSunySQpgTA MhpmRyqzeeO0GSmD9JYYJpZc4Mb2uYbVCJu/6rCOQATI2sG1NscGjBTQxHHNrQzH 9UXASuqvFziRGxpYcC93sN7TK4wFhCy7P+Fa4q9uQakyF9ruWJr7TtK0wG6WYhfx 0gVH3EuoVx9evnz83NlL3hmq31DWUr7CMam6SZv3EJ+jYq0FTuj6rct563Xos0VF YTRbPgsp6JuNNmvD3XIgAstOyxsCUxDvV4y2KBg2JUnddM+a7Cg= =mC6g -----END PGP PUBLIC KEY BLOCK----- |

Czyli ten klucz możesz np. wkleić na Twoim profilu społecznościowym i napisać, że jak ktoś chce Ci napisać prywatną wiadomość – może z niego skorzystać 🙂

Przykład wiadomości zaszyfrowanej tym kluczem:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 |

-----BEGIN PGP MESSAGE----- hQGMA/L33hxiQeYZAQwAoCNM5Ex2EMAlrpJyOhFHYXmmmjEQUq0NTVHzxmb8d3Jp 8r4S8eCzX3KxH38F5yATZI+C/k8V1EBVb74u3ZySBxixqwX0/Txp2GpazAh9mjab PiP1L9NVyfyIqMxH/ueBr/jJqA07hFGcCRKIHA0419swSiDBbiKl11wyHQ0X6a6p MOPdXN97u7Kunx/l1aZ30lMg1+J6MjZaT94iyES+IAXOA2y/92hQGGpfWqKs2C0b agO6ApRljKAJth7p1rxlskJBYAKsb2+a5NFye75ep30bFApKvsG7/Dkpb/g4u+xE XKuy/kdUKZ7xofqAefvZxFuOibwHX4MXdi1grZqvAo8iazzUWhbLa88J9pyaCTg3 h7m7bFRCJmK14WRA6S6jqZCvp8q++2r34WJg09LmGgxqZrcH2aruRl9m27gEoQSX wj8k5FzkZTMMWkl6c8/3XsR+K7GbtFt798H+4Qfez+Zr8xsGG1JWdWvMbIfabkZI P0TYNGQ1X4BiC0YHZw+q0mEBTyjzjkF2eOpb97CIgJmT67FhSmfupsJnmuyma4Zk ODoDnpTFtVZ9F37Ir+Pmr95qAoNV2MVJzM3oFkyygPVRnDRTffaI1HA7n/pQjb9Y PBTAeD9B+S2524zbIGhTEcKU =fVBn -----END PGP MESSAGE----- |

Spokojnie, to w jaki sposób zostało to wykonane zostanie przedstawione w dalszej części artykułu

Klucz prywatny eksportowanie i importowanie

Tak naprawdę – na urządzeniu na którym wygenerowałeś/aś klucz prywatny i publiczny masz już „narzędzia” na odczyt takiej wiadomości. Nie musisz nic więcej robić. Jest on jakby w bazie Twoich podręcznych kluczy i możesz z niego skorzystać. Jednak zanim przejdziemy do posługiwania się kluczami – warto skupić się na eksporcie klucza prywatnego.

Chodzi o to, że bardzo ważne jest wygenerowanie klucza prywatnego i trzymanie go w bezpiecznym miejscu na wypadek:

- awarii komputera na którym go wygenerowałeś/aś

- potrzeby wysłania odszyfrowania wiadomości na innym urządzeniu, która została zaszyfrowana w/w kluczem publicznym

- reinstalacji komputera, usunięcia użytkownika gdzie generowano klucze

- generowania kluczy na komputerze uruchomionym w trybie Live-CD / Live-USB

- tworzeniu kluczy na na cudzym komputerze lub na innym koncie użytkownika Twojego komputera

- innego powodu, który sprawi, że nie będziesz mieć dostępu do klucza prywatnego

Dlatego analogicznie wylistuj klucze na Twojej maszynie:

|

1 |

gpg --list-keys |

Następnie wyeksportuj klucz prywatny:

|

1 |

gpg --export-secret-key --armor F0CF77C3B571160E6E358E8C1869F788C362790F > private-key.txt |

W tym miejscu musisz właśnie podać hasło ustalone przez Ciebie w w/w punkcie 4) tego artykułu.

Zrobione – klucz w formie pliku tekstowego możesz teraz np. na pendrive przenieść na inny komputer lub zachować go w innym miejscu.

Tak wygenerowany klucz możesz zaimportować na innej maszynie – poprzez konsolę:

|

1 |

gpg --import private-key.txt |

lub wizualnie poprzez program seahorse o czym niżej.

Szyfrowanie wiadomości e-mail.

Przechodzimy do sedna artykułu. Jednak w tym momencie podsumujmy nasze dotychczasowe działania:

- Na tę chwilę to Ty wygenerowałeś/aś klucz publiczny i prywatny (które są ze sobą ściśle powiązane).

- Zatem osoba z którą chcesz korespondować – już może mieć Twój klucz publiczny.

- To pozwoli jej utworzyć zaszyfrowaną wiadomość do Ciebie (przykład takiej wiadomości jest na końcu pkt. 5 tego artykułu)

- A ty Twoim kluczem prywatnym ją odczytasz.

Jednak jeśli to Ty chcesz wysłać do tej osoby zaszyfrowaną wiadomość – musi ta osoba analogicznie wygenerować swoje klucze a Tobie dostarczyć jej klucz publiczny.

To za pomocą klucza publicznego tej osoby – utworzysz wiadomość, którą tylko ona odczyta.

Oczywiście te klucze będą diametralnie inne niż Twoje i unikalne dla tej osoby.

OK, zatem przypuśćmy że już masz klucz publiczny od Twojego znajomego/znajomej i możemy przejść do sedna.

Niech Twój korespondent wyeksportuje klucz publiczny w analogiczny sposób jak pokazano w punkcie 5) i Ci go dostarczy w formie pliku tekstowego

Plik zapisz jako zwykły plik tekstowy w folderze głównym np. pod nazwą:

|

1 |

klucz-publiczny-janka.gpg |

Konsola

Następnie wywołaj import klucza publicznego:

|

1 |

gpg --import ~/klucz-publiczny-janka.gpg |

Efekt swoich prac możesz znaleźć listując Twoje klucze:

|

1 |

gpg --list-keys |

Wiadomość zaszyfrujesz przez komendę:

|

1 |

gpg --encrypt --sign --armor -r janek@linuxporady.pl |

Gdzie e-mail na końcu komendy to e-mail naszego adresata tj. właściciela otrzymanego klucza publicznego.

Program z GUI

Aby zaimportować klucz publiczny w programie z interfejsem graficznym zainstaluj odpowiednie oprogramowanie do zarządzania kluczami:

|

1 |

sudo apt-get install seahorse |

Program będzie widoczny w menu programów pod nazwą:

Hasła i klucze albo Passwords and Keys

Włączysz go po prostu poprzez:

|

1 |

seahorse |

Jak widać program Seahorse pozwala także na wizualne generowanie kluczy – analogicznie jak w konsoli. Oczywiście mamy więcej opcji do wyboru jak np. czas wygaszania klucza (!). Pozwala to na dodatkowe zabezpieczenie wiadomości. Po upłynięciu określonej daty – wiadomość po prostu bezpowrotnie przepadnie 🙂

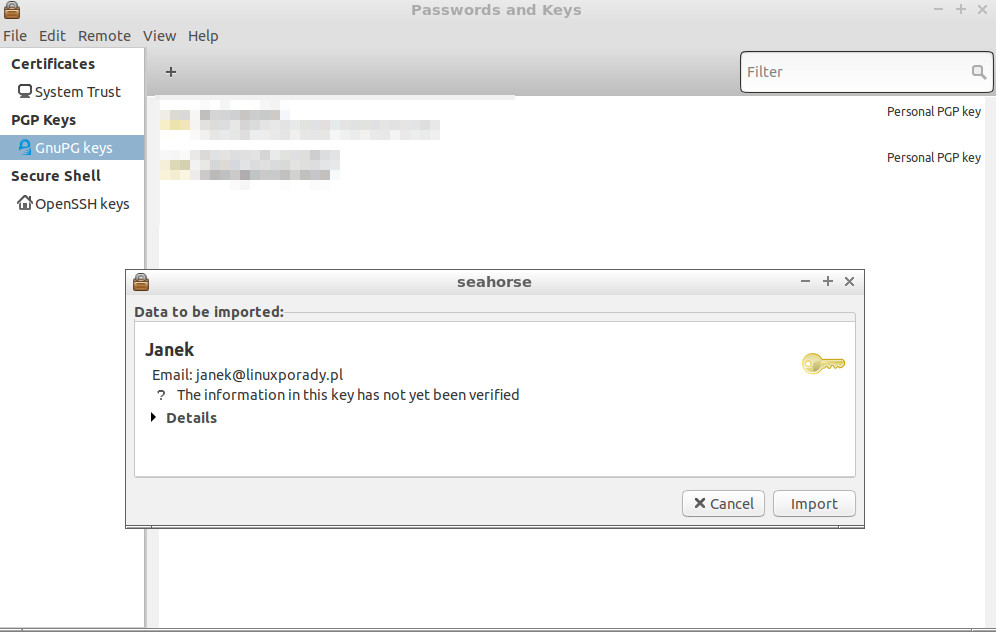

Następnie z menu programu:

File -> import

I dodaj klucz wskazując go z folderu domowego:

|

1 |

~/klucz-publiczny-janka.gpg |

Komunikat w programie:

Gotowe! 🙂

Zainstaluj następnie program do szyfrowania / deszyfrowania wiadomości na podstawie kluczy:

|

1 |

sudo apt-get install gpa |

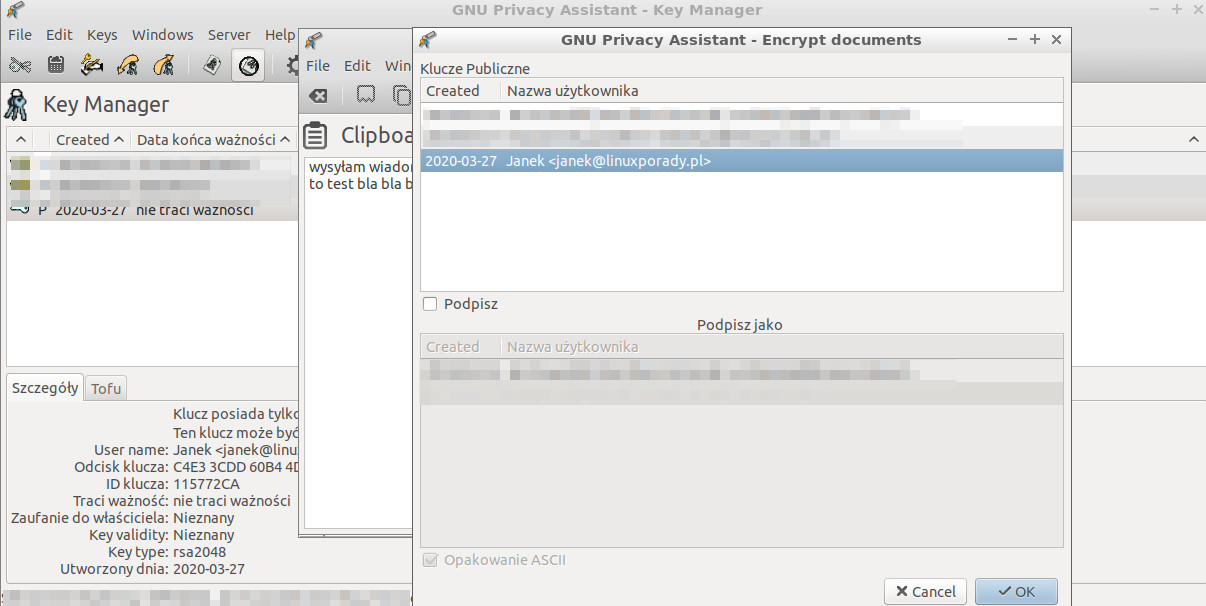

Otwórz ten program:

|

1 |

gpa |

Wybierz ikonkę notatnika (Clipboard) i napisz sekretną wiadomość, następnie z menu:

File -> encrypt

Wybierz klucz publiczny Janka:

Program poprosi o potwierdzenie tej operacji i efektem naszych prac będzie zaszyfrowana wiadomość typu:

|

1 2 3 4 5 6 7 8 9 10 11 12 |

-----BEGIN PGP MESSAGE----- hQEMA8Y5JXa6juIvAQgAyp1au1AuhXlWWiISa93UaWoNmJwgpSFGTg35EiDUSJJJ MWcWfs1nPht0uQD+8echrtAYTCjFPMKnov8pUPgXTiFVA0+guF3gD8DXxdVGsy1l Ro/6EPqaqE8hMqiNtFfIP7Bz4Goou7cMHeA/60Tbs18+gi0UOq1khxbWxjrPBOkh m9r0bkDAPmdKbfzXqunxR2XCiBHCNmGIo16sM/tCfNDp1LExXkyVDRsk68N5QmZ+ Gv+/HrAOzF9UvrHN4GdfwUlD0WhXBFrloIMIgVNrSZQiSRKiHVxstXjX+D9iww7t xEZrSkHGrOp36O2eRrN8g8rIdCUIH7bmkxaa76n2u9JGAQ74FEdZ0XgoMKfuljLg wizTZ/C/YEwvPWNh67bDVrRdEgESpzzk4tmphd6bRKjlWje8toRcK/RD1vB51/7k dw+HZuG/IA== =6LKu -----END PGP MESSAGE----- |

Taką wiadomość możesz śmiało wysłać Jankowi. Tylko on ją odczyta, bo tylko on posiada (w założeniu) klucz prywatny który jest skorelowany z kluczem prywatnym na podstawie którego wygenerowałeś/aś tą wiadomość. Czyli możesz ją po prostu wkleić w wiadomości e-mail albo w komunikatorze.

Dekodowanie zaszyfrowanej wiadomości e-mail.

OK postawmy się jeszcze w roli Janka, który musi odczytać taką wiadomość.

Na identycznej zasadzie – Ty będziesz odczytywać wiadomości zaszyfrowane Twoim kluczem publicznym.

Konsola

Na Twojej maszynie jest już zaimportowany klucz prywatny. Zatem jedyne co musisz zrobić to wywołać komendę w konsoli:

|

1 |

gpg --decrypt wiadomosc-zakodowana-wiadomosc.txt > rozkodowana-wiadomosc.txt |

W pliku wiadomosc-zakodowana-wiadomosc.txt powinna znaleźć się zaszyfrowana wiadomość rozpoczynająca się znacznikiem „—–BEGIN PGP MESSAGE—–” – przykład takiej wiadomości znajdziesz w pkt. 5 tego artykułu.

Następnie po podaniu Twojego hasła (patrz punkt 4) wiadomość zostanie rozszyfrowana.

Program z GUI

W programie z GUI – aby to zrobić po prostu uruchom wspomniany w poprzednim punkcie program:

|

1 |

gpa |

Następnie we wspomnianym oknie „Clipboard” wklej zaszyfrowaną wiadomość.

I teraz z menu wybierz opcję:

File -> Verify

Jeśli Twój komputer posiada zainstalowany klucz prywany (patrz pkt. 6) to wiadomość powinna być odczytana.

Usuwanie kluczy z systemu.

Usuwanie klucza publicznego

Na koniec poruszymy jeszcze kwestię usuwania kluczy. Jeśli zajdzie taka potrzeba – w każdej chwili możesz to zrobić. Czy to za pomocą w/w programu seahorse czy przez komendę:

|

1 |

gpg --delete-key "nazwa-klucza" |

Usuwanie klucza prywatnego

Jeśli z w/w kluczem powiązany jest klucz prywatny – najpierw musisz usunąć klucz prywatny:

|

1 |

gpg --delete-secret-key "nazwa-klucza" |

Nazwy klucza znajdziesz listując je poprzez komendę:

Podsumowanie

To oczywiście tylko elementarne podstawy korzystania z GPG. Jeśli jakieś kwestie są dla Ciebie niejasne – zachęcamy do komentarzy na naszym profilu społecznościowym: https://www.facebook.com/LinuxPoradypl-773261456112863/

grafika: wallpaperaccess.com